Hotfix Apache

Hotfix Apache Log4J CVE-2021-44228 & CVE-2021-45046

Le CERFT-FR (Centre Gouvernemental de Veille, d’alerte et de réponse aux attaques informatiques) a émis une alerte sécurité le 10 décembre 2021 avec pour référence CERTFR-2021-ALE-022, portant sur une vulnérabilité détectée dans Apache Log4J ayant pour référence CVE-2021-44228.

https://www.cert.ssi.gouv.fr/alerte/CERTFR-2021-ALE-022/

Cette alerte concerne les versions 2.0-beta9 à 2.12.1 et versions de 2.13.0 à 2.15.0 de Apache Log4j utilisées dans des solutions logicielles basées sur Java/J2EE. Le risque encouru par cette vulnérabilité est l’exécution de code arbitraire à distance par un attaquant en passant par une application qui utilise la bibliothèque log4J. 1Spatial s’est activement mobilisée pour vérifier l’impact sur ses produits et apporter une solution appropriée dans les cas nécessaires.

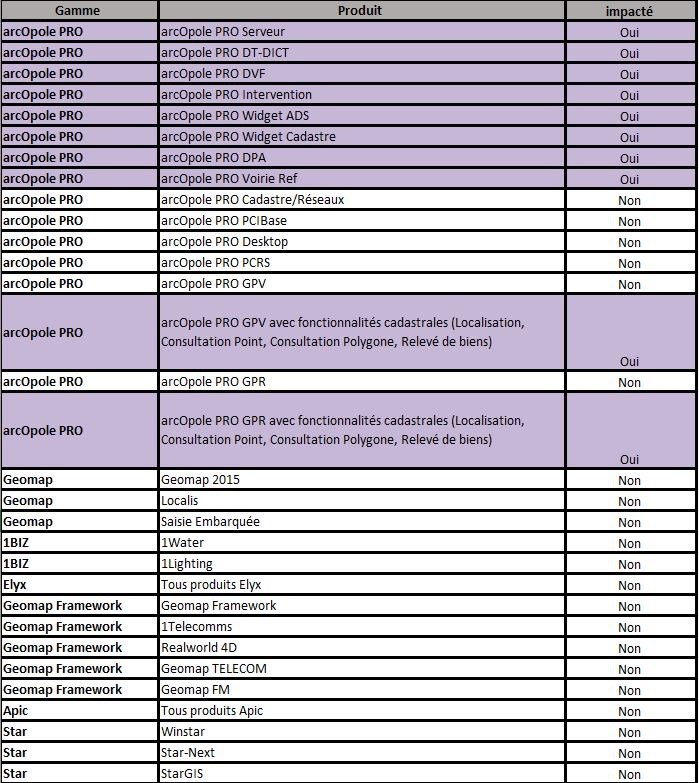

Voici le tableau résultat de l’analyse d’impact incluant tous les produits par Gamme :

Quels sont les produits impactés ?

Les cas impactés sont sur fond mauve dans le tableau. Ce sont les produits utilisant le moteur arcOpole PRO Serveur.

La solution retenue par 1Spatial pour les produits impactés consiste en :

- Pour les versions existantes de nos produits concernées, la suppression dans la librairie Log4j, de la class JNDILookup mise en cause par cette vulnérabilité et qui est non nécessaire pour nos applications.

- Pour les distributions ISO existantes de nos produits concernés, mise à jour de ces derniers avec le jar corrigé. L’ISO portera le nom : AOPSERVEUR_XXX_avec_correction_log4j.iso

- Passage à la version 2.17 de Apache Log4j pour les prochaines versions.

Téléchargement de la correction

Pour les cas impactés, il est nécessaire de remplacer la bibliothèque log4j-core-2.10.0.jar par log4j-core-2.10-sansJNDILookupClass.jar disponible dans le zip en téléchargement sur la page web du lien suivant :

lien de téléchargement du fichier ZIP.

Cette nouvelle librairie log4j-core-2.10-sansJNDILookupClass.jar corrige les deux problèmes de vulnérabilités CVE-2021-44228 & CVE-2021-45046

Mode opératoire

Le zip contient deux fichiers :

- log4j-core-2.10-sansJNDILookupClass.jar : nouvelle bibliothèque à installer en remplacement de log4j-core-2.10.0.jar qu’il faut supprimer de votre installation

- Installation_hotfix_log4j2.txt : Fichier qui contient le mode opératoire ci-après pour installer le hotfix.

Pour installer le hotfix:

A lire avant de commencer:

* Dans la suite du document : AOPS = arcOpole PRO Serveur

* Si vous voulez vérifier l'intégrité du fichier livré "log4j-core-2.10-sansJNDILookupClass.jar",

son SHA-256 est: 5487953D0729C9AE8520402AC425B8692C8B27F526724F7B78851BF8048E6BC1

- Arrêtez le service d'arcOpole PRO Serveur

- Supprimez le dossier <Repertoire_installation_AOPS>\aOpServeur\server\apache-tomcat-9\work\Catalina

- Sauvegardez le dossier <Repertoire_installation_AOPS>\aOpServeur\web\WEB-INF\lib dans un autre dossier (c:\temp par exemple)

- Supprimez le fichier : <Repertoire_installation_AOPS>\aOpServeur\web\WEB-INF\lib\log4j-core-2.10.0.jar : IMPORTANT

- Copiez le fichier fourni : "log4j-core-2.10-sansJNDILookupClass.jar" dans le dossier <Repertoire_installation_AOPS>\aOpServeur\web\WEB-INF\lib\

- Redémarrez le service arcOpole PRO Serveur pour la prise en compte des modifications.

NB: Par mesure de sureté, appliquez ce hotfix sur toutes les versions d'arcOpole PRO Serveur présentent sur vos serveurs, même si elles ne sont pas actives pour le moment. Cela vous évitera d'oublier d'appliquer le hotfix lors de leur mise en fonction ultérieure.

Fin de la procédure

Les produits 1Spatial n’utilisent pas la fonction Context Lookups. Ils ne sont par conséquent pas concernés par la vulnérabilité CVE-2021-45105.

Concernant la plateforme ArcGIS

Nous vous invitons à suivre les instructions fournies par ESRI en consultant les pages suivantes :

https://www.arcorama.fr/2021/12/arcgis-et-cve-2021-44228-apache-log4j-2.html

https://www.arcopole.fr/aide/builder/autres/patch_Log4Shell/#!index.md